-

Welcome to My Website

This is a text box. Write your own content here. This is an excellent place for you to add a paragraph.

ตั้ง Password ง่าย ระวังโดนโจมตีในรูปแบบ Brute Force Attack ผ่านระบบ RDP สถานการณ์ COVID-19

เนื่องจากสถานการณ์ปัจจุบันทำให้บุคคลส่วนใหญ่ต้องทำงานที่บ้าน (Work from Home) จึงมีความเป็นไปได้ที่เราจะถูกโจมตีในช่วงที่เรามีการรีโมทเข้าไปทำงานระยะไกล (RDP : Remote Desktop Protocol) นั่นเป็นสาเหตุที่การใช้ RDP และแพลตฟอร์มการสื่อสารผ่านวิดีโอระยะไกลจะมีความเสี่ยงสูงที่จะถูกโจมตี และเพื่อใช้ประโยชน์จากสถานการณ์นี้เหล่าบุคคลที่ไม่หวังดีกำลังเปิดตัวการโจมตีประเภทต่าง ๆ เช่นฟิชชิงมัลแวร์, การหลอกลวงและการบิดเบือนข้อมูลต่างๆ

อาชญากรไซเบอร์เพียงแค่ใช้การระบาดของ COVID-19 เป็นโอกาสล่อลวง ซึ่งปัจจุบันการโจมตีของอาชญากรไซเบอร์ได้พุ่งสูงขึ้นในชีวิตประจำวันของผู้ใช้งาน

เราทุกคนรู้ว่าเนื่องจากการแพร่ระบาดของ COVID-19 นั้นร้ายแรงทำให้ บริษัทหลายแห่งเลือกที่จะให้พนักงานทำงานจากที่บ้าน (Work from Home) และด้วยเหตุนี้พนักงานจึงเริ่มทำงานจากที่บ้านซึ่งจะเป็นโอกาสทองสำหรับอาชญากรไซเบอร์เพื่อใช้โอกาสนี้ในการโจมตี

อย่างที่เราได้ทราบข่าวกัน ในกรณีของ Zoom (โปรแกรม Video Conference) บริการประเภทนี้เติบโตขึ้นอย่างรวดเร็วในช่วงสัปดาห์ที่ผ่านมาและประสบปัญหากับการโจมตีหลายประเภท ดังนั้นหากแพลตฟอร์มเหล่านี้จะกลายเป็นเป้าหมายของการโจมตีของเหล่าผู้ไม่หวังดี ก็ไม่ต้องสงสัยเลยว่าผู้ที่ได้รับผลกระทบพร้อมกับ บริษัท คือบุคคลที่ใช้แพลตฟอร์มนั้นๆ

การโจมตีในรูปแบบ Brute Force Attack ผ่านระบบ RDP

ครั้งนี้เราสามารถเห็นการโจมตีแบบ Brute Force Attack เพิ่มขึ้นอย่างมาก ในขณะที่แฮ็คเกอร์กำลังกำหนดเป้าหมายขององค์กรไปที่พนักงานของบริษัทนั้นๆ ที่กำลังทำงานของเขาจากระยะไกล

สิ่งที่ตอนนี้ได้รับความนิยมอย่างมากเนื่องจากการระบาดของ COVID-19 ดังนั้นหากคุณต้องการทำงานจากระยะไกลแน่นอนว่าคุณต้องใช้ RDP (Remote Desktop Protocol) เพื่อเข้าถึงอุปกรณ์ทางธุรกิจจากระยะไกลเช่นคอมพิวเตอร์ในสำนักงานหรือเซิร์ฟเวอร์ Windows จากที่บ้าน

แต่ที่เป็นปัญหาหลักคือเซิร์ฟเวอร์ RDP เหล่านี้จำนวนมากถูกนำไปใช้กับเครือข่ายเซิร์ฟเวอร์ ดังนั้นการกำหนดค่าผิดพลาดสามารถเปิดเผยข้อมูลสำคัญทั้งหมดของ บริษัท, พนักงาน และ ของลูกค้าได้อย่างง่ายดาย

Kaspersky จึงได้มีการแจ้งเตือนเกี่ยวกับปัญหานี้

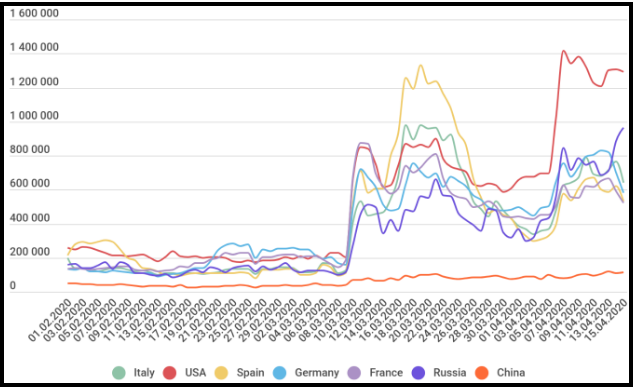

รายงานนี้ได้รับการเผยแพร่โดย Kaspersky ซึ่งพวกเขาได้เตือนเกี่ยวกับการเติบโตอย่างมีนัยสำคัญของการโจมตีบนระบบ RDP พวกเขามั่นใจว่านี่เป็นสิ่งที่มีผลกระทบต่อหลายประเทศตั้งแต่ต้นเดือนมีนาคม พวกเรากำลังเผชิญกับวันที่พนักงานหลายคนทั่วโลกเริ่มทำงานจากระยะไกล

ในขณะที่เราทุกคนรู้ว่าการโจมตีประเภทนี้สิ่งที่มันทำคือการทดสอบหาข้อมูลประจำตัวและรหัสผ่านจำนวนมาก เหล่าผู้ไม่หวังดีจะมองหาชุดค่าผสมทั่วไป และกุญแจสำคัญที่เคยเปิดเผยก่อนหน้านี้เพื่อเข้าถึงข้อมูล ดังนั้นจึงเป็นสิ่งสำคัญมากที่เราจะต้องปกป้องระบบของเราด้วยรหัสผ่านที่ไม่ซ้ำใครและมีประสิทธิภาพ

ในกรณีที่ผู้โจมตีประสบความสำเร็จในการปฏิบัติเช่นนี้พวกเขาสามารถรวบรวมข้อมูลที่เป็นความลับของ บริษัท เพื่อฝังมัลแวร์, ทำข้อมูลฟิชชิ่ง และ ทำการปลอมแปลงข้อมูลเพื่อหลวกลวงคนอื่น ฯลฯ

เป็นผลให้ผู้โจมตีสามารถได้รับสิทธิ์การควบคุมเต็มรูปแบบในการเข้าถึงเครือข่ายและระบบที่ติดมัลแวร์ ไม่เพียงเท่านี้ พวกเขายังสามารถขายข้อมูลส่วนตัวของคนที่ถูกแฮ็กในฟอร์มมืดได้เช่นกัน

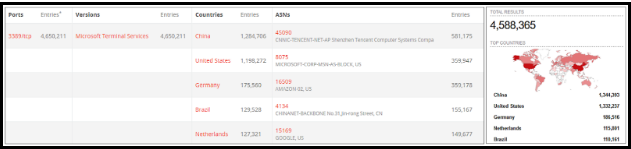

ตามข้อมูลจาก BinaryEdge และ Shodan มีคอมพิวเตอร์มากกว่า 4.5 ล้านเครื่องได้รับการโจมตีในลักษณะนี้ทั่วโลก (อ้างอิงจากกราฟด้านบน)

มาตรการป้องกันเพื่อหลีกเลี่ยงการโจมตีทางไซเบอร์ประเภทนี้

- ใช้รหัสผ่านที่คาดเดายากเสมอ

- เปิดใช้งานระบบรักษาความปลอดภัย “การตรวจสอบสองขั้นตอน” (Two-factor Authentication)

- เปิดใช้งานการรับรองความถูกต้องระดับเครือข่าย Network Level Authentication (NLA)

- ปิดใช้งาน RDP ทุกครั้งหากไม่ได้ใช้งาน

- ใช้คุณสมบัติความปลอดภัยของการล็อคบัญชีทุกครั้ง

- ใช้ VPN ทุกครั้งที่มีการเข้าใช้งาน

**หมายเหตุ: Brute force Attack เป็นการเดา password ทุกความเป็นไปได้ของตัวอักษรในแต่ละหลัก เช่น รหัส ATM มีจำนวน 4 หลัก แต่ละหลักสามารถตั้งค่าตัวเลข 0-9 ดังนั้น โปรแกรมจะทำการไล่ตัวเลขจาก 0000 ไปจนถึง 9999 หมื่นวิธีจนได้ password ที่ถูกต้อง

Line : @netway (มี @ ด้านหน้า) หรือ https://bit.ly/line-netway

Facebook : m.me/netway.offcial

Tel : 02-055-1095

Email : support@netway.co.th

Web Chat : https://netway.co.th/

#ให้เราช่วยคุณเรื่องไอที #การสื่อสาร Netway #มีครบจบที่เดียว #Office365 #Microsoft #Netway Communication #GSuite

ขอขอบคุณข้อมูลจากเว็บไซต์ https://cybersecuritynews.com/rdp-brute-force-attacks/

บทความในส่วนนี้

-

January 2026 - Netway Combo ข่าวสารรายเดือน ม.ค. 2569

Updated on 2026-01-14 01:44:59

-

ทำไมธุรกิจควรเลิกใช้ Email ฟรี

Updated on 2026-01-06 02:07:22

-

5 Checklist สำหรับตรวจสอบระบบเว็บไซต์

Updated on 2026-01-09 04:20:15

-

วิธีการสร้างปฏิทินง่ายๆ ใน Excel

Updated on 2026-01-06 08:45:25

-

Netway เข้าร่วมงาน DigiCert 2025 APJ Partner Growth Hub ที่กรุงเทพฯ

Updated on 2025-12-10 03:22:34

-

ประกาศปรับราคาขาย Plesk Licenses ประจำปี 2026

Updated on 2025-12-09 05:56:02

-

Domain

-

Hosting

-

Cloud & Managed

-

SSL

-

Email

- เรียนรู้เพิ่มเติม

- Microsoft 365 รุ่นต่างๆ

- Microsoft 365 สำหรับธุรกิจ

- Microsoft 365 สำหรับใช้งานที่บ้าน

- ทดลองฟรี

- G Suite

- เทคนิคลดต้นทุนอีเมล Microsoft 365 มากกว่า 28%

- เทคนิคลดต้นทุนอีเมล G Suite มากกว่า 19%

- Zimbra-Based Email

- Traditional Email by cPanel

- Physical to Cloud Migration

- Exchange Server to Microsoft 365 Migration

- G Suite to Microsoft 365 Migration

- Microsoft 365 to G Suite Migration

- Cloud to Cloud Migration

-

Microsoft

-

Google

-

Marketing

-

Others

-

Blog

-

Microsoft Teams

-

microsoft-365-business-premium

-

test-slide

-

Order

-

Promo